La gestión de riesgos cibernéticos de terceros (TPCRM y TPRM) se ha convertido en un enfoque crítico para las empresas debido a la creciente prevalencia de los ataques a la cadena de suministro. Los atacantes han cambiado cada vez más sus técnicas, aprovechando oportunidades para propagar sus ataques a través de entidades de terceros, lo que hace que la gestión de riesgos sea esencial para salvaguardar la seguridad organizacional. Por ejemplo, la brecha de seguridad de MOVEit en 2023 comenzó cuando los atacantes explotaron una vulnerabilidad en el software de transferencia de archivos MOVEit utilizado por numerosas organizaciones, lo que permitió el acceso no autorizado a datos sensibles de clientes y organizaciones, generando una exposición generalizada de datos y daños financieros y reputacionales significativos.

Manejar estos riesgos implica identificar vulnerabilidades, monitorear las prácticas de seguridad de los proveedores y abordar las posibles amenazas antes de que se agraven. En este artículo, exploraremos los fundamentos de la gestión de riesgos cibernéticos de terceros, destacaremos los tipos de riesgos que enfrentan las empresas y analizaremos por qué cada industria debe adoptar un enfoque proactivo para proteger su ecosistema de proveedores.

¿Qué es TPRM / TPCRM?

La gestión de riesgos cibernéticos de terceros es la práctica de identificar, monitorear y mitigar los riesgos de ciberseguridad introducidos por proveedores externos, suministradores o prestadores de servicios. Estos terceros suelen tener acceso a sistemas críticos, datos propietarios e información sensible de clientes, lo que los convierte en una posible puerta de entrada para amenazas cibernéticas.

Por ejemplo, muchas organizaciones utilizan proveedores externos de almacenamiento en la nube para manejar datos sensibles. Si los protocolos de seguridad del proveedor son débiles, una brecha de seguridad podría comprometer no solo sus sistemas, sino también a las empresas que atienden. De manera similar, externalizar el soporte de TI puede agilizar las operaciones, pero también puede introducir riesgos si esos proveedores no implementan medidas de seguridad adecuadas.

El objetivo de TPRM es abordar de manera proactiva estos riesgos antes de que se conviertan en incidentes costosos. Esto implica evaluar las prácticas de ciberseguridad de los terceros, garantizar el cumplimiento de los estándares relevantes y establecer protocolos claros de respuesta a incidentes. Sin este nivel de rigor, las empresas están, en esencia, apostando con su propia seguridad.

Funciones Clave de la Gestión de Riesgos Cibernéticos de Terceros

- Evaluación de Riesgos: Evaluar el impacto potencial y la probabilidad de las vulnerabilidades de terceros.

- Monitoreo Continuo: Supervisar las prácticas de seguridad de los proveedores para detectar riesgos emergentes.

- Acuerdos con Proveedores: Establecer requisitos de seguridad en los contratos para definir expectativas claras.

- Plan de Remediación: Proveer orientación con instrucciones paso a paso, priorización de acciones, estrategias de mitigación y enfoques detallados para abordar los riesgos e incidentes identificados.

Comprender e implementar la gestión de riesgos cibernéticos de terceros no es solo una buena práctica, sino una imperativa empresarial.

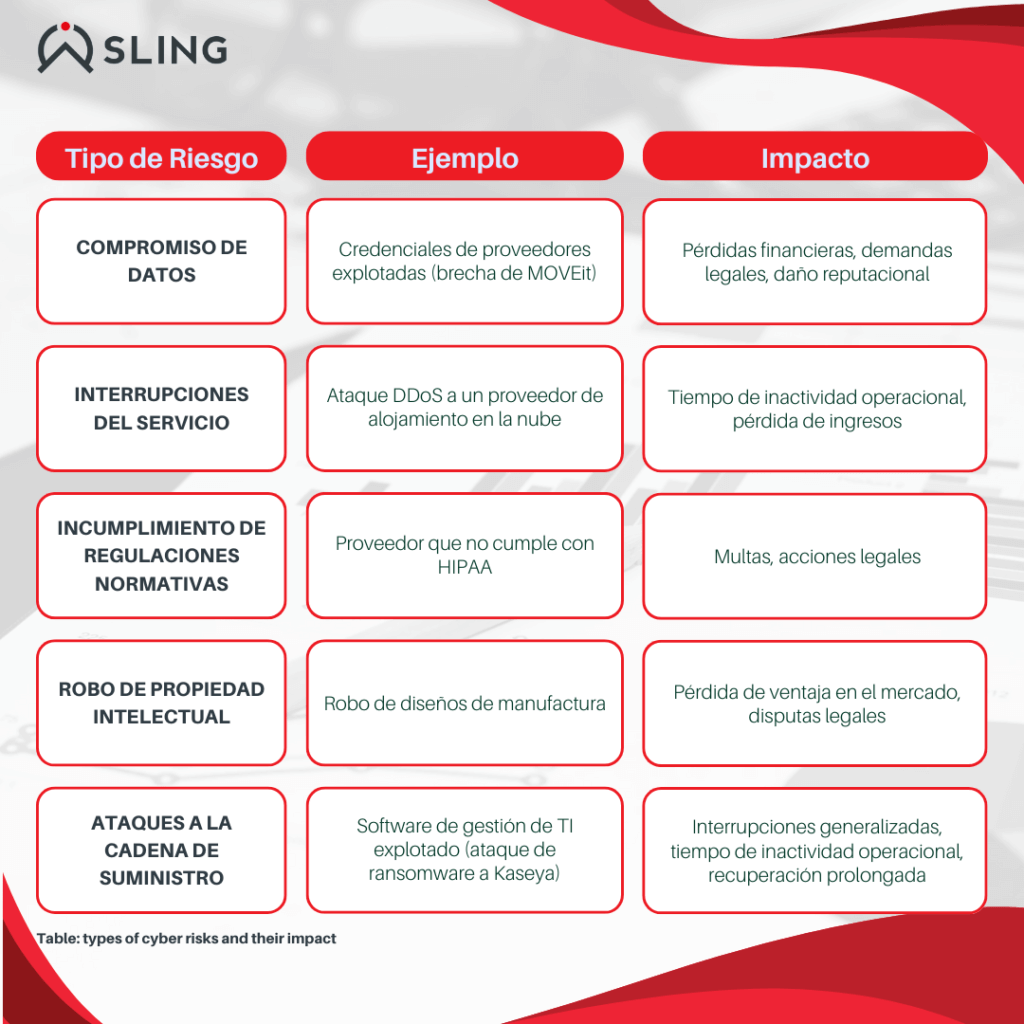

Tipos de Riesgos Cibernéticos en las Relaciones con Terceros

Las empresas enfrentan numerosos riesgos cibernéticos al trabajar con proveedores externos, a menudo porque estos socios no siempre comparten los mismos estándares de seguridad rigurosos. Comprender estos riesgos es el primer paso para mitigarlos. A continuación, se presentan los tipos más comunes de riesgos cibernéticos asociados con las relaciones con terceros:

1. Compromiso de Datos

Los terceros a menudo manejan datos sensibles de clientes, empleados o de la propia empresa. Si los sistemas de seguridad de un proveedor se ven comprometidos, los atacantes pueden aprovechar su acceso para infiltrarse en su red.

- Ejemplo: En la brecha de MOVEit de 2023, los atacantes explotaron una vulnerabilidad en el software de transferencia de archivos utilizado por numerosas organizaciones, obteniendo acceso no autorizado a datos sensibles de clientes y empresas, lo que resultó en una exposición masiva de datos.

- Impacto: Pérdidas financieras, responsabilidad legal y daño reputacional.

2. Interrupciones del Servicio

Si un proveedor es víctima de un ciberataque, sus sistemas podrían quedar inoperativos, afectando las operaciones de su empresa.

- Ejemplo: Un ataque de Denegación de Servicio Distribuido (DDoS) a un proveedor de servicios en la nube podría dejar fuera de servicio sistemas críticos durante horas o incluso días.

- Impacto: Pérdida de productividad, ingresos no percibidos y daño a la confianza de los clientes.

3. Incumplimiento de Regulaciones Normativas

Regulaciones como el GDPR, HIPAA, DORA y NIS2 responsabilizan a las empresas por la protección de los datos, incluso si son gestionados por terceros.

- Ejemplo: Un proveedor de servicios de salud que utilice un tercero que no cumpla con HIPAA podría enfrentarse a multas significativas si los datos de los pacientes se ven comprometidos.

- Impacto: Sanciones regulatorias y un mayor escrutinio por parte de los auditores.

4. Robo de Propiedad Intelectual

Los terceros con acceso a información propietaria, como diseños de productos o secretos comerciales, pueden exponerla inadvertidamente debido a medidas de seguridad débiles.

- Ejemplo: Los archivos de diseño de una empresa manufacturera podrían ser robados a través de la red comprometida de un proveedor, lo que podría resultar en productos falsificados en el mercado.

- Impacto: Pérdida de ventaja competitiva y posibles disputas legales.

5. Ataques a la Cadena de Suministro

Los ciberdelincuentes suelen atacar a los proveedores para infiltrarse en los sistemas de sus clientes, aprovechando la confianza entre ambas partes.

- Ejemplo: En 2021, el ataque de ransomware a Kaseya apuntó a un proveedor de software de gestión de TI ampliamente utilizado. Los atacantes explotaron vulnerabilidades en el sistema del proveedor para desplegar ransomware en cientos de clientes del proveedor, afectando a empresas a nivel mundial, incluidas escuelas, hospitales y cadenas minoristas.

- Impacto: Disrupciones operativas generalizadas, pérdidas financieras por pagos de rescates y tiempos de inactividad significativos para las organizaciones afectadas.

La Solución de Sling para TPRCM

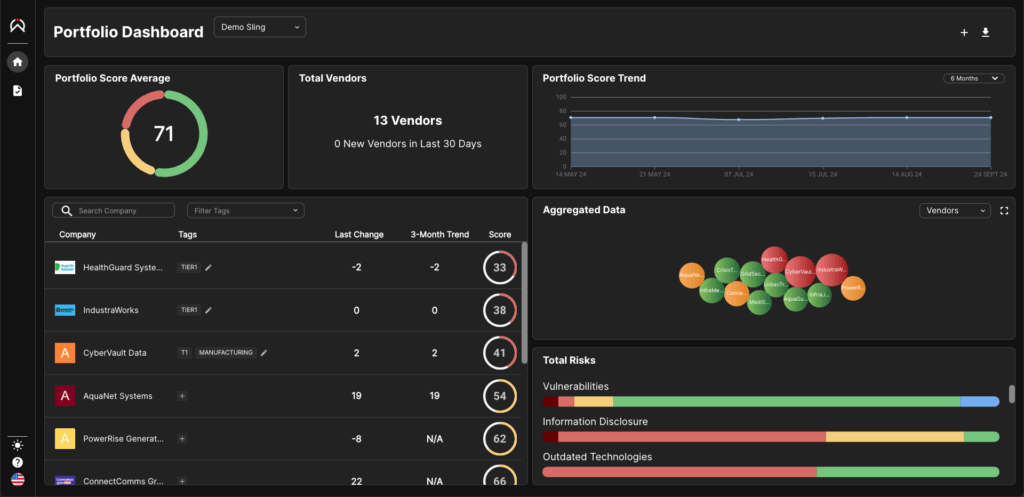

Gestionar eficazmente los riesgos cibernéticos de terceros requiere herramientas sofisticadas y un enfoque proactivo. Sling ofrece una solución integral adaptada a las complejidades de las redes de proveedores modernas, proporcionando a las organizaciones las herramientas necesarias para adelantarse a las amenazas.

1. Puntuación de Riesgo Propietaria

La plataforma de Sling utiliza algoritmos avanzados para calcular un puntaje único de Sling para cada tercero, combinando múltiples puntos de datos para crear un perfil de riesgo integral.

- Entradas Clave:

- Informes completos y detallados sobre los riesgos asociados al conjunto completo de componentes del portafolio y los riesgos específicos introducidos por cada empresa, con un análisis priorizado de los problemas críticos.

- Análisis de las vulnerabilidades de los activos.

- Hallazgos de datos de la Darknet relacionados con posibles ataques.

- Beneficio: Las organizaciones obtienen una comprensión clara de sus relaciones con terceros más vulnerables y pueden priorizar los esfuerzos de remediación en consecuencia.

2. Monitoreo Continuo

Sling proporciona visibilidad en tiempo real sobre las prácticas de seguridad de los proveedores externos, asegurando que cualquier riesgo emergente sea detectado a tiempo.

- Características:

- Alertas automatizadas para problemas de riesgo o incumplimiento.

- Actualizaciones periódicas sobre el estado de seguridad de los proveedores.

- Integración con los flujos de trabajo existentes de gestión de incidentes.

- Beneficio: Las empresas pueden tomar medidas inmediatas para mitigar los riesgos antes de que se conviertan en incidentes.

3. Vista Desde la Perspectiva del Atacante

Sling integra inteligencia de amenazas que simula cómo los atacantes identifican y priorizan las vulnerabilidades de los proveedores. Al comprender las tácticas de los atacantes, Sling ayuda a las organizaciones a fortalecer sus defensas en las áreas más críticas.

- Características:

- Identificación de proveedores de alto valor según sus niveles de acceso y vulnerabilidades.

- Información sobre la superficie de ataque expuesta por las conexiones de terceros.

- Beneficio: Las organizaciones obtienen una comprensión de los puntos más probables de ataque y pueden tomar medidas preventivas.

4. Información Accionable y Reportes Personalizados

Sling ofrece reportes detallados y accionables diseñados para ayudar a las empresas a fortalecer sus estrategias de ciberseguridad. Estos reportes incluyen recomendaciones prácticas adaptadas al perfil de riesgo de cada proveedor.

- Ejemplos de Reportes:

- Reporte de Portafolio: Proporciona una visión detallada del estado de seguridad general de sus proveedores, destacando información clave sobre cómo sus perfiles de riesgo y puntajes impactan la resiliencia cibernética de su portafolio.

- Reporte de Riesgo Cibernético: Ofrece un análisis detallado del estado de ciberseguridad de un proveedor específico, resaltando los riesgos que contribuyen a su Sling Score.

- Beneficio: Las empresas están capacitadas para tomar decisiones basadas en datos que protejan sus operaciones.

| Característica | Descripción | Beneficio |

| Puntuación de Riesgo Propietaria | Combina inteligencia, vulnerabilidades y datos de la Darknet. | Identifica proveedores de alto riesgo. |

| Monitoreo Continuo | Seguimiento en tiempo real de la seguridad de los proveedores. | Detección temprana de riesgos emergentes. |

| Vista del Atacante | Vista gráfica de la perspectiva de los atacantes sobre las vulnerabilidades. | Permite tomar medidas preventivas antes de que los atacantes actúen. |

| Información Accionable | Reportes personalizados con recomendaciones prácticas. | Decisiones de ciberseguridad basadas en datos. |

¿Cómo Comenzar con la Gestión de Riesgos Cibernéticos de Terceros?

Gestionar los riesgos cibernéticos de terceros puede parecer complejo, pero con las herramientas y estrategias adecuadas, puedes proteger tu negocio de las vulnerabilidades introducidas por proveedores externos. Al realizar evaluaciones de riesgos, establecer estándares claros de seguridad, monitorear las actividades de los proveedores y prepararte para incidentes, estás sentando las bases para una sólida postura de ciberseguridad.

Sin embargo, implementar estos pasos de manera efectiva requiere la plataforma y la experiencia adecuadas. Aquí es donde entra en juego la solución de gestión de riesgos de terceros de Sling. Con tecnologías avanzadas como Sling, puedes tener un control total de tu ecosistema de proveedores, identificar vulnerabilidades de manera proactiva y mitigar riesgos antes de que se conviertan en problemas graves.

¿Listo para proteger tu negocio y asegurar tu cadena de suministro?

Reserva una demostración personalizada hoy mismo para descubrir cómo Sling puede transformar tu estrategia de gestión de riesgos de terceros. Aprende a evaluar a tus proveedores, monitorear amenazas en tiempo real y construir un plan de respuesta a incidentes proactivo, todo en una plataforma integral.

Agenda tu Demostración Ahora

Permite que Sling contribuya a fortalecer la seguridad de tu negocio a nivel global. Actúa con anticipación y comienza a mitigar tus riesgos desde hoy.